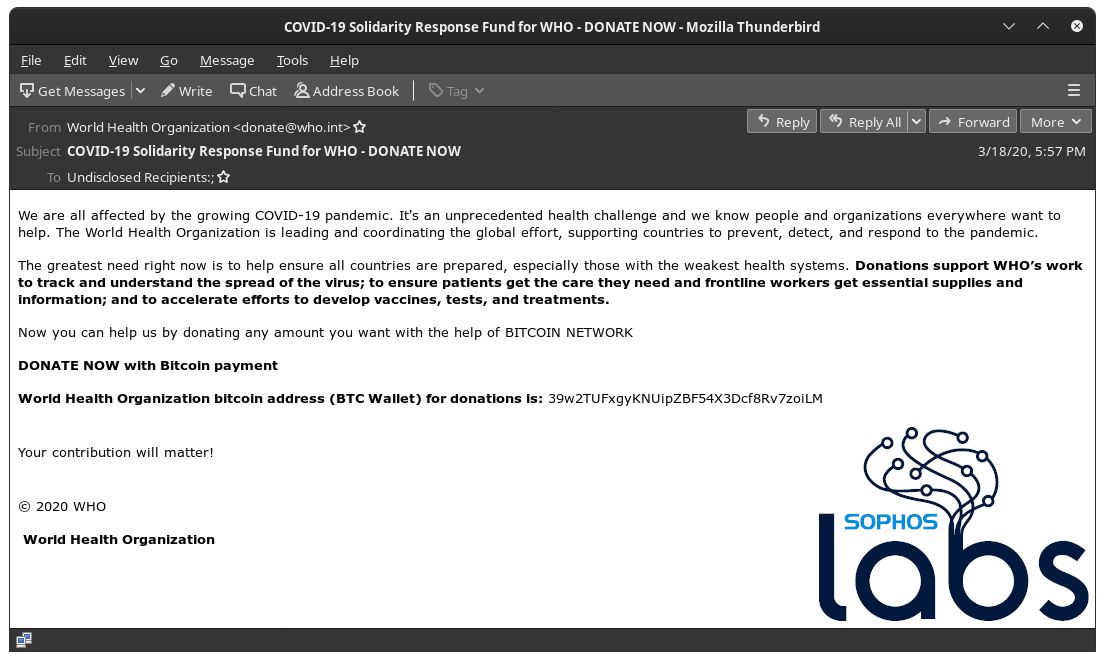

El 18 de marzo, salió un correo electrónico de la Organización Mundial de la Salud solicitando donaciones para su Covid-19 Fondo de respuesta solidaria, para apoyar el trabajo de la OMS para rastrear y tratar el nuevo coronavirus. La dirección del remitente fue “donate@who.int” y who.int es el nombre de dominio real de la organización.

Pero el correo electrónico es una estafa. No fue enviado por la OMS, sino por un imitador que busca aprovechar nuestra tendencia hacia la generosidad durante una crisis global. Afortunadamente, el atacante se reveló pidiendo donaciones en bitcoin.

Este es solo uno de los muchos correos electrónicos falsos que han falsificado el nombre de dominio de la OMS durante la pandemia de coronavirus. Algunos son abordado desde Tedros Adhanom Ghebreyesus, el director general de la OMS, y llevan archivos adjuntos que pueden instalar malware en el dispositivo de la víctima. Otros anuncian una cura de coronavirus que puedes leer en el archivo adjunto. Cada uno parece ser enviado desde una dirección de correo electrónico who.int.

Si parece que no debería ser tan fácil hacerse pasar por una institución de salud global líder, tiene razón. Como describimos en el video en la parte superior de esta publicación, hay una manera para que las organizaciones y las empresas eviten la falsificación de su dominio, pero la OMS no lo ha hecho.

“Una de las cosas que muchas ONG y organizaciones sin fines de lucro no necesariamente entienden es que el correo electrónico es un protocolo muy abierto por diseño”, dijo Ryan Kalember quien lidera la estrategia de ciberseguridad en Proofpoint.

Ese “protocolo abierto” significa que el sistema de transmisión de correo electrónico en sí no verifica la identidad de los remitentes. En cambio, los remitentes y los receptores han tenido que organizar métodos de autenticación voluntaria: los propietarios de dominios pueden adoptar un sistema de identificación, y los proveedores de correo electrónico pueden buscar esas identificaciones. Pero la participación no ha sido universal en ambos lados.

“Hay tantas organizaciones que no autentican su correo. Entonces, si está interesado en engañar a alguien, se convierte en un vector increíblemente útil para hacerlo ”, dijo Kalember.

Hay tres piezas principales de jerga para aprender cuando se trata de sistemas de autenticación de correo electrónico. Hay SPF (Marco de políticas del remitente), a través del cual el propietario de un dominio puede especificar que los correos electrónicos legítimos siempre provienen de un determinado conjunto de direcciones IP. Hay DKIM (Correo de claves de dominio identificado), que se basa en una firma única para verificar los remitentes.

Y luego está DMARC, que se basa en SPF y DKIM al especificar cómo el servicio de correo electrónico receptor debe tratar los mensajes que no pasan esas pruebas (no hacer nada, enviar a spam o rechazar el mensaje por completo). También proporciona un sistema de retroalimentación para que los propietarios de dominios puedan aprender sobre los mensajes que pasan o fallan las verificaciones de su dominio.

Establecer una política sólida de DMARC es la forma más segura de evitar la suplantación de dominio, y todos los principales proveedores de correo electrónico, como Gmail, Outlook y Yahoo, verificarán los correos electrónicos entrantes con un registro DMARC.

La OMS ha habilitado SPF pero hay sin registro DMARC para who.int a partir del 1 de abril de 2020. “El registro SPF es algo bueno, pero sin una política DMARC correspondiente, desafortunadamente no se bloquearán los mensajes falsos”, dijo Kalember.

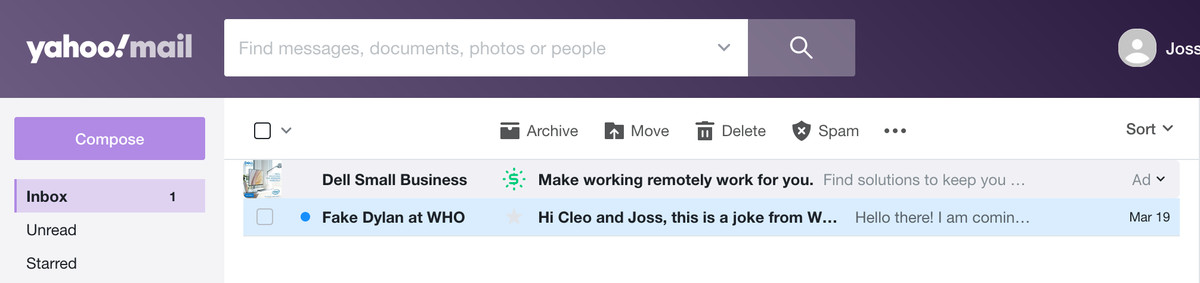

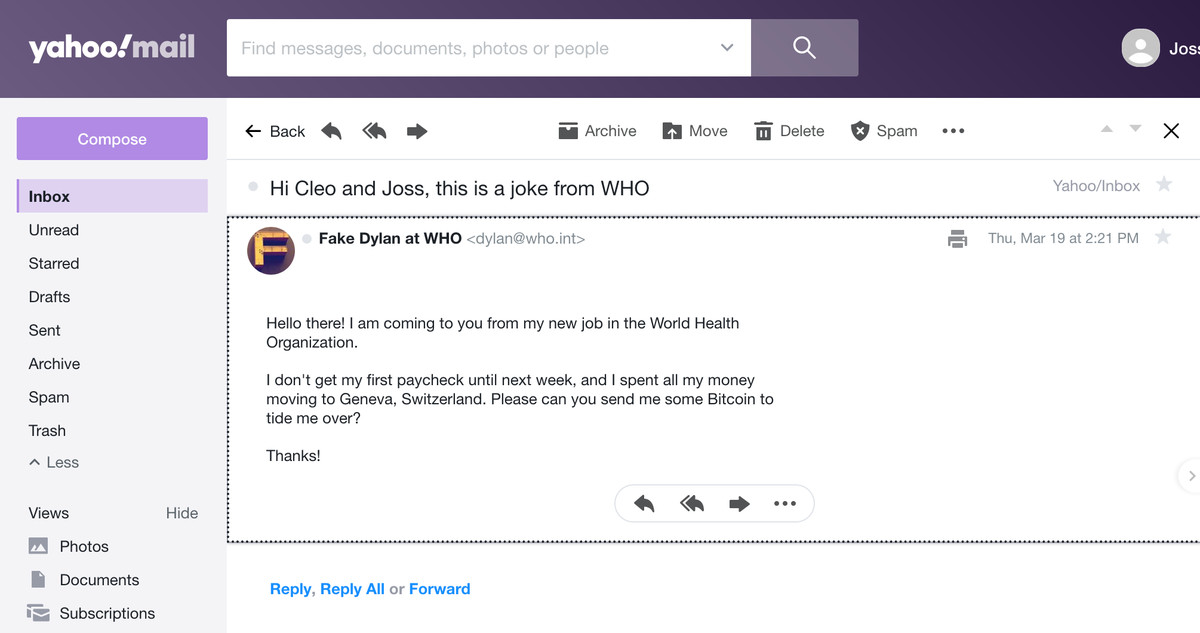

Efectivamente, realizamos algunos experimentos con la ayuda de Dylan Tweney en Valimail, una empresa de seguridad cibernética de correo electrónico, y colocamos fácilmente un correo electrónico who.int falso en nuestra bandeja de entrada de Yahoo. Outlook y Gmail lo detectaron en sus filtros de spam, la última línea de defensa. También intentamos falsificar voxmedia.com y cdc.gov, y ninguno llegó a una bandeja de entrada. Ambos tienen fuertes políticas DMARC en su lugar.

UNA estudiar llevado a cabo en 2018 por investigadores de Virginia Tech, descubrió de manera similar que su correo electrónico de phishing experimental “penetraba en los proveedores de correo electrónico que realizan autenticaciones completas al falsificar dominios de remitentes que no tienen una política estricta de rechazo DMARC”.

Desafortunadamente, es extremadamente común que los dominios carezcan de una política estricta de rechazo de DMARC. A la OMS se unen whitehouse.gov, defence.gov, redcross.org, unicef.org y las agencias de salud de Washington, California, Italia, Corea del Sur y España, entre muchos otros.

Según un informe reciente de Valimail, cada vez más dominios configuran registros DMARC, pero menos del 15 por ciento de los que tienen un registro DMARC en realidad tienen una política de “rechazo” para evitar la entrega de correos electrónicos falsos.

“La situación actual es que no todos lo están haciendo. Así que esencialmente el problema es que no puedes castigar a otras personas por no haciéndolo. No puede simplemente bloquear sus correos electrónicos automáticamente porque no recibirá correos electrónicos legítimos de ellos “, dijo Gang Wang, profesor de informática en la Universidad de Illinois en Urbana – Champaign.

Wang y sus colegas entrevistado Los administradores de correo electrónico en 2018 investigaron las bajas tasas de adopción de los sistemas de autenticación y descubrieron que “los administradores de correo electrónico creen que la adopción actual del protocolo carece de la masa crucial debido a los defectos del protocolo, los incentivos débiles y los desafíos prácticos de implementación”.

Los sistemas de autenticación pueden ser difíciles de configurar para organizaciones que permiten que muchos proveedores externos envíen correos electrónicos, o que usan listas de reenvío y correo electrónico. Si DMARC no se configura con cuidado, es posible que no se puedan enviar correos electrónicos legítimos, lo que puede tener un gran peso en el cálculo de costo-beneficio para las organizaciones. Según uno de los de Wang encuestados:

“La aplicación estricta requiere identificar todas las fuentes legítimas de correo electrónico utilizando un dominio de dirección de retorno. Las organizaciones grandes y descentralizadas (por ejemplo, muchas universidades grandes) a menudo tienen unidades organizativas que adquieren servicios de terceros que involucran correo electrónico, como herramientas de marketing por correo electrónico, sin avisar a TI central. Resolver todo esto y poner en práctica políticas y procedimientos para evitarlo es más trabajo del que muchos administradores tienen tiempo ”.

El beneficio de proteger a víctimas desconocidas de posibles correos electrónicos falsos marcados con su nombre de dominio puede ser menos obvio que los costos, en contextos cotidianos. Pero en este momento, a medida que los ciberdelincuentes despliegan señuelos de coronavirus en masa y todos estamos desesperados por obtener información de las autoridades, los beneficios parecen mucho más claros.

La OMS no respondió a nuestra solicitud de comentarios.

Puedes encontrar este video y todos Los videos de Vox en YouTube. Y únase a la Red de informes de fuente abierta para ayudarnos a informar sobre las consecuencias reales de los datos, la privacidad, los algoritmos y la inteligencia artificial.

Abierta de origen es posible gracias a la red Omidyar. Todo el contenido de Open Sourced es editorialmente independiente y producido por nuestros periodistas.